Hakerzy wysyłali specjalnie spreparowane dokumenty Worda oraz PDF jako załączniki e-maili. Ich treść była dopasowana do zainteresowań celów ataku – wirusy „udawały" dokumenty poświęcone polityce zagranicznej i obronnej oraz bieżącej sytuacji międzynarodowej. Część zamaskowana była jako zaproszenia na imprezy czy listy gości.

Po zainfekowaniu komputera wirusy zbierały dane. – Ważniejsze były szybkość i skuteczność działania niż zachowanie tajemnicy. Wykradzione pliki tekstowe PDF, DOC i TXT były wysyłane na serwer hakera – mówi Michał Iwan z polskiego oddziału F-Secure. Nie chce jednak zdradzić, które dokładnie instytucje zostały zaatakowane. – Mamy zasady związane z ochroną naszych klientów i ujawnianiem informacji. Najpierw dowiadują się sami zainteresowani. I zostali poinformowani.

O zasobach i możliwościach grupy hakerów świadczy to, że dysponowali oni kilkoma różnymi narzędziami do prowadzenia ataków. Na to mogą sobie pozwolić tylko organizacje o dużych zasobach finansowych. Ponadto – w odróżnieniu od „zwykłych" grup przestępczych – nie interesowało ich to, czy atak został wykryty i czy zostali zdemaskowani. „To sugeruje, że beneficjenci Diuków są tak wpływowi, iż hakerzy mogą działać bez obaw o reperkusje" – twierdzi F-Secure. „Jedynym beneficjentem mogącym zaoferować tak kompleksową ochronę jest rząd państwa, w którym operuje grupa".

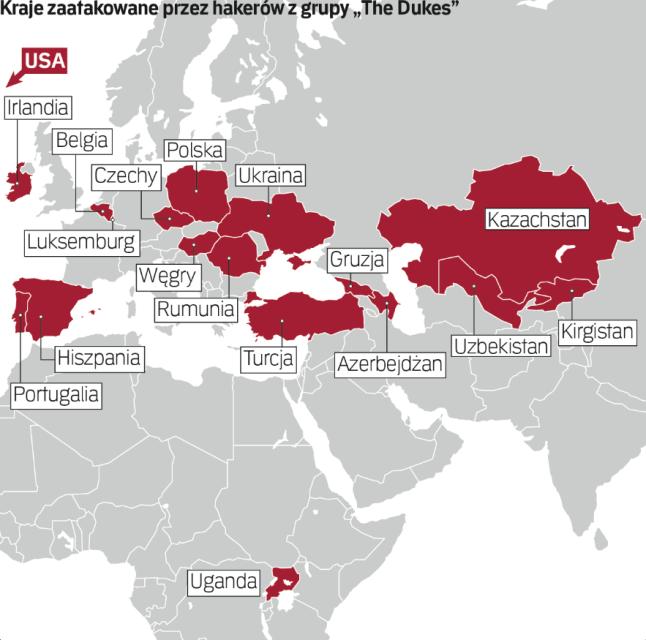

W kolejnych latach, wynika z danych firmy, grupa atakowała Kirgistan, Azerbejdżan, Uzbekistan, Belgię, Turcję, Hiszpanię, Portugalię, Rumunię, Irlandię i Stany Zjednoczone – w tym „ofiary wysokiej rangi". Tylko raz – w 2013 r. – Diukowie użyli swoich narzędzi przeciw nietypowemu dla nich celowi. Przeprowadzili akcję wymierzoną w rosyjskich handlarzy narkotykami.